|

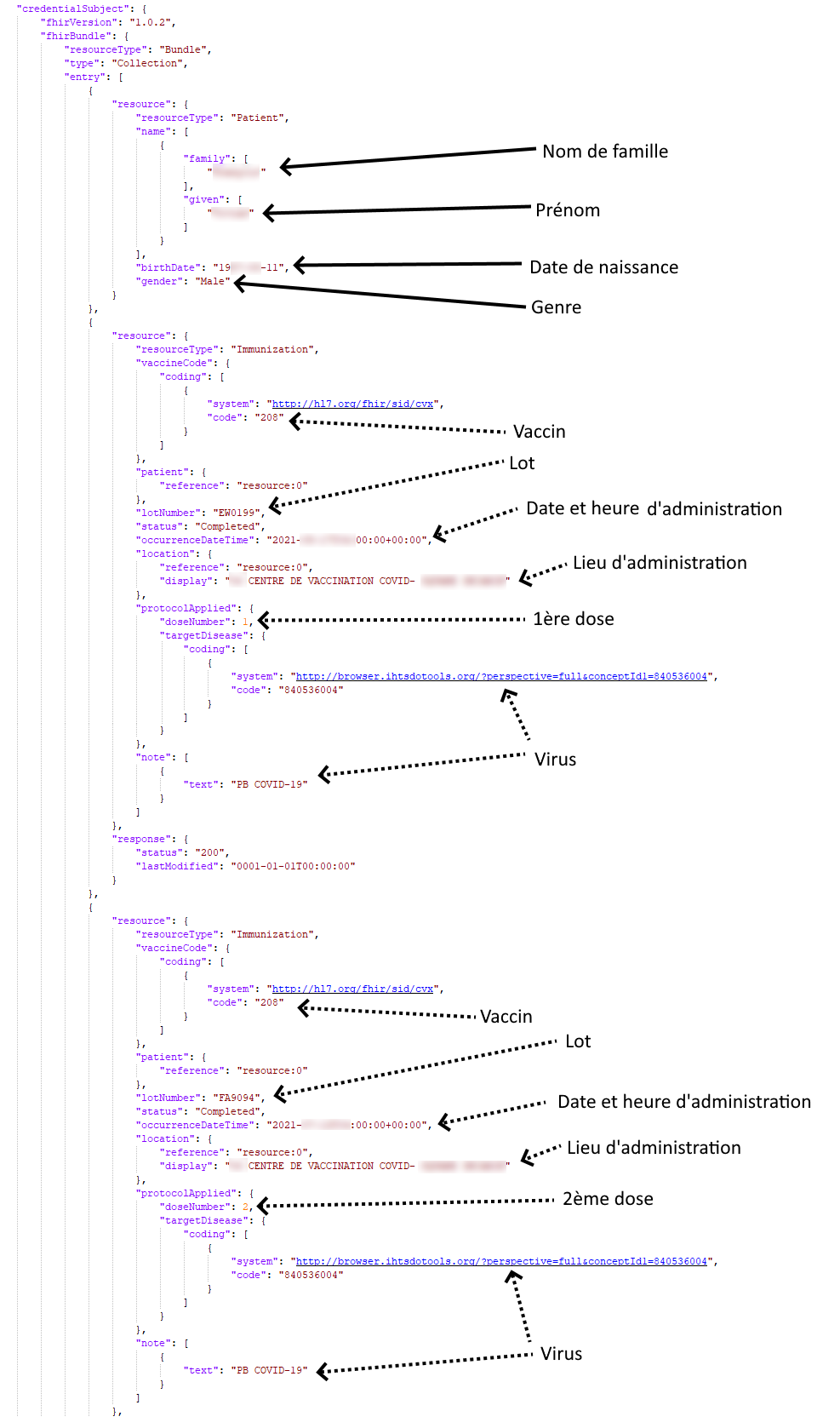

Le fameux code QR fourni par le Québec suite à la vaccination contre la COVID-19 expose relativement facilement des données personnelles sans aucune sécurité (mot de passe ou autre): nom, prénom, date de naissance, genre (homme/femme) ainsi que d’autres données qui sont cependant moins personnelles (par exemple: lieu de vaccination, date de vaccination, dose, lot de vaccin…etc).

Voici par exemple, le résultat de l’explication qui suit faite avec mon code QR fourni suite à l’administration de mes doses (j'ai masqué les informations personnelles pour des raisons évidentes) :

Comment faire?

Cette démonstration requiert l’utilisation d’un ordinateur utilisant Linux, tous les logiciels utilisés sont gratuits et disponibles à tout le monde sur Internet. Le code QR contient un code "SHC" (Smart Health Card). 1. Sauvegarder le code QR (reçu par PDF) au format image PNG (découper l'image autour du code QR afin de garder seulement le code QR dans l'image). 2. Installer “git”, “npm” et “nodejs” (“npm” est contenu dans “nodejs”)

sudo apt-get install git

sudo apt install nodejs 3. Télécharger et installer SHC Extractor.

git clone https://github.com/obrassard/shc-extractor.git

cd shc-extractor npm install 4. Sauvegarder l’image PNG de l’étape 1 sur votre ordinateur dans le dossier de votre choix (exemple: /home/user/qr_code.png) 5. Utiliser ensuite la commande suivante :

node shc.js ‘/home/user/qr_code.png’

6. Vous verrez la dernière ligne au format suivant :

JSON data was extracted to ./out/XXXXX.json

7. Vous pouvez simplement lire ce fichier avec n’importe quel éditeur de texte (c'est le fichier montré dans l'image au début de cette page).

cat ./out/XXXXX.json

3 Comments

La Presse's news, McDonald's job offers' website has been hacked: www.lapresse.ca/techno/actualites/201703/31/01-5084192-le-site-dembauche-de-mcdonalds-canada-pirate.php

From Windows XP to latest Windows 10 affected by the DoubleAgent vulnerability allowing to inject custom DLL into applications even antiviruses: see the full article on The Hacker News and also a link to the Youtube demo:

- thehackernews.com/2017/03/hacking-windows-dll-injection.html - www.youtube.com/watch?v=-ZL9WSuDAqk A pretty big flaw has been release under CVE-2016-5195 that allows a privilege escalation attack in the Linux Kernel that has been there since 2007. The conditions are almost impossible to reach in normal operations but some programs have been released to force those conditions by using two threads.

To reproduce it: 1. Download the dirtyc0w.c file from https://github.com/dirtycow/dirtycow.github.io 2. Compile it using gcc for example: gcc -pthread dirtyc0w.c -o dirtyc0w 3. Use it as follow: ./dirtyc0w <file_to_modify> <new_file_content> 4. Obviously, thanks to Dirty Cow, the <file_to_modify> can be a file on which the user does not have permission to modify, including root files ! The flaw works by writing to memory the new content so you cannot write content longer than the original size. If you attempt to write "123456" to a file containing "456", it will write "123". |

Archives

July 2021

Categories

All

|

RSS Feed

RSS Feed